Une conférence de Laurent Grangeau et Tony Jarriault.

Aujourd’hui je vais vous parler d’un sujet qui été évoqué lors du Devfest 2022 : la sécurité du SI lors du passage au cloud.

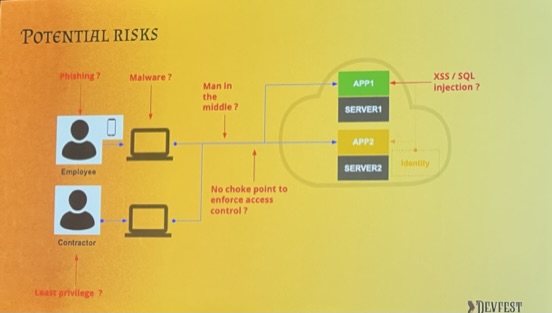

Lors du premier confinement, 47 % des salariés ont pratiqué le télétravail. Les entreprises ont dû s’adapter du jour au lendemain sans forcément avoir les moyens de le mettre en place en toute sécurité.

Par ailleurs :

- La mise en place du VPN donne donc de nouvelles entrées aux hackers afin d’accéder aux données du SI.

- Le hack peut avoir de graves conséquences sur la réputation de l’entreprise mais aussi un impact financier.

- Actuellement, il y a plus de 371 groupes de hackers connus dans le monde.

Mais alors, quels sont les différents modes de fonctionnement du hacker pour accéder au SI et comment s’en protéger ?

Quels sont les différents modes de fonctionnement du hacker ?

- APT (Advanced Persistent Threat)

Une menace persistante avancée est une attaque par laquelle un hacker passe inaperçu pendant une longue période sur votre SI. Il vient sur le SI en installant des virus. Ces virus sont indétectables et se propagent de façon silencieuse.

- ATT-HACK

Cette attaque vise tous les salariés : un mail suspicieux avec une pièce jointe téléchargée, une application installée sur votre smartphone ou tablette… Le hacker s’en servira pour développer des virus et prendre la main sur une partie du SI de façon silencieuse.

Comment s’en protéger ?

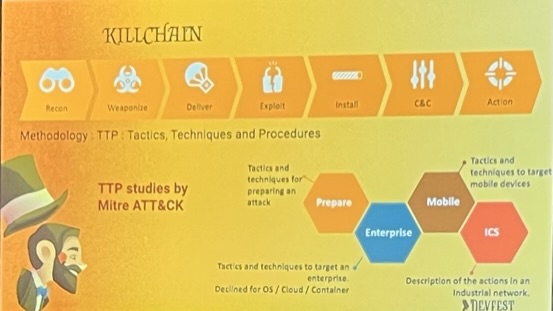

TTP (Tactics Techniques And procédures)

Le TTP décrit une approche d’analyse du fonctionnement d’un APT. Cette approche permet aux entreprises de mieux comprendre le mode de fonctionnement du hacker. Connaître les tactiques de son adversaire peut aider à prévoir les attaques à venir et à détecter celles qui en sont aux premiers stades. Comprendre les techniques utilisées pendant la campagne permet d’identifier les angles morts de l’organisation et de mettre en place des contre-mesures à l’avance. Et enfin, l’analyse des procédures utilisées par l’adversaire peut aider à comprendre ce que l’adversaire recherche au sein de l’infrastructure de la cible.

Zero Trust

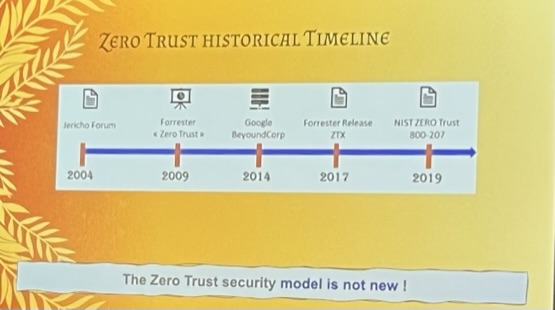

Comment est né le Zero Trust ?

Tout commence avec Jericho Forum en 2004, né par une affiliation d’entreprises, discutant de problèmes liés à la sécurité (dépérimétrisation).

Les travaux portaient sur la sécurité et la mise en place de pare-feu et d’autres dispositifs afin d’empêcher les intrus de passer. Cette stratégie ne réglait pas les problèmes lorsqu’un hacker était entré dans le système.

Les travaux du Jericho Forum ont pris fin en octobre 2013 et ont été repris par Google BeyondCorp en 2014.

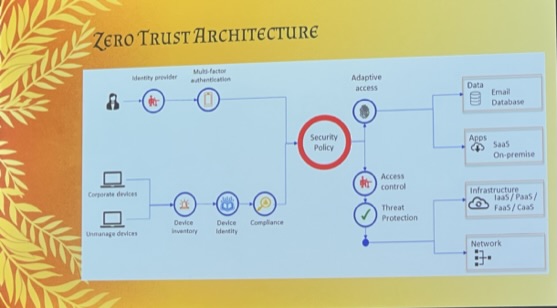

Zero Trust est donc un forum de bonnes pratiques IT. Il repose sur trois principes fondamentaux :

- Accepter le moins de privilèges possible.

N’accordez, par exemple, que les privilèges nécessaires à un salarié pour le bon fonctionnement de ses tâches.

- Ne jamais faire confiance et contrôler.

Une demande d’accès doit toujours s’accompagner d’une forme d’authentification (MFA par exemple) pour entrer dans le système.

- Surveiller continuellement les utilisateurs et les flux.

Même si une authentification est requise pour se connecter, il est préférable de surveiller les flux. Pour cela, il est possible de protéger les entrées et sorties d’une base de données, en chiffrant les flux ainsi que leur contenu. Il est également imaginable de mettre un place une solution d’alertes ou un XDR (Extended Detection and Response).

Voici un exemple d’architecture :

Il est nécessaire de sensibiliser le personnel sur le mode de fonctionnement des hackers. Afin de sensibiliser les salariés, pourquoi ne pas mettre en place des vidéos sous forme de jeu pour être au coeur de la sécurité ou d’envoyer de faux mails de phishing afin d’attirer l’oeil du salarié sur le fonctionnement des hackers.

En résumé

Avec la montée du télétravail, il est important de comprendre le mode de fonctionnement des hackers et de protéger l’entreprise le plus efficacement. Le modèle Zero Trust dévient un outil indispensable pour contrer et prévenir les attaques.

Vous avez besoin d’être accompagnés ?

Nos équipes sont à l’écoute !